- Katılım

- 2 Ocak 2026

- Mesajlar

- 14

- Tepkime puanı

- 34

- Puan

- 13

Recon dediğimiz şey aslında bir uygulamaya saldırmak değil, onunla tanışmaktır. İlk bakışta ne anlattığını, nerede ketumlaştığını, nerede fazla konuştuğunu anlamaya çalışırsın. Tarayıcı eklentileri burada eline silah değil, büyüteç verir. Ne kadar sakin ve düzenli kullanırsan, o kadar net sonuç alırsın.

TruffleHog’u genelde siteyi ilk gezmeye başladığımda arka planda çalıştırırım. Sayfa yüklendikçe frontend kaynaklarını tarar ve dikkat edilmesi gereken string’leri işaretler. Kullanımı da oldukça zahmetsizdir; eklentiyi açıp taramayı başlatırsın, o kendi işini yapar. Recon kültürü açısından TruffleHog şunu öğretir: Her şey açıkta durabilir ama her gördüğün şey otomatik olarak “bulgu” değildir. Ne gördüğünü anlamayı öğrenirsin.

FoxyProxy aslında sessiz bir yardımcıdır. Burp kullanıyorsan mutlaka açık olur ama sürekli düşünmezsin. Kurulumdan sonra Burp proxy’sini eklersin ve sadece hedef sitedeyken aktif edersin. Recon sürecinde bu sana disiplin kazandırır. Her trafiği her yere göndermemeyi, sadece gerektiğinde görünür olmayı öğrenirsin.

Wappalyzer ile siteye ilk girdiğinde küçük bir duraksama yaşarsın. “Bir bakalım bu neymiş” dersin. Eklenti ikonuna tıkladığında kullanılan altyapıyı, framework’leri, bazen CDN’i ve ek servisleri görürsün. Bunu gördükten sonra zihninde bir yol haritası oluşur. Recon burada hızlanır çünkü rastgele değil, bilinçli bakmaya başlarsın. Kullanımı zaten pasiftir, asıl iş kafanda olur.

Temp Mail’i genelde test sürecinin başında açarım ve bir mail adresini kenara koyarım. Register, invite veya reset akışlarını incelerken bu adresi kullanırım. Burada önemli olan hızdan çok temizliktir. Recon’da aynı akışı defalarca denemen gerekebilir, Temp Mail seni bundan yormaz.

Hunter.io’yu açıp siteyi taradığında şirketin dış dünyaya nasıl açıldığını görürsün. Mail formatları, domain yapısı, bazen ekip bilgileri çıkar. Recon kültüründe bu, sistemin teknik olduğu kadar organizasyonel bir yüzü de olduğunu hatırlatır. Kullanımı basittir; eklentiyi açar, taramayı başlatırsın ve çıkanları not alırsın.

HackTools çoğu zaman “hemen bir şey deneyeyim” dediğimde devreye girer. Parametre gördüğünde, input alanına geldiğinde eklentiyi açıp uygun payload grubunu seçersin. Burada önemli olan şu: Payload’ı kopyalamak değil, neden onu seçtiğini bilmektir. Recon aşamasında HackTools, düşünceyi değil tekrar eden işi hızlandırır.

Cookie Editor’ü genelde login olduktan sonra açarım. Uygulama beni nasıl tanıyor, hangi cookie’leri kullanıyor diye bakarım. Kullanımı çok nettir; cookie’leri listeler, istersen değiştirirsin ama recon aşamasında çoğu zaman sadece bakmak yeterlidir. Bu sana uygulamanın kimlik ve yetki modeline dair fikir verir.

WebRTC Disable kurulur ve genelde unutulur. Ama unutulması iyi bir şeydir. VPN kullanırken gerçek IP’nin sızmaması, rahat çalışmanı sağlar. Recon sürecinde kafanı “acaba görünür müyüm” sorusundan kurtarır.

Link Gopher’ı sayfa tamamen yüklendikten sonra çalıştırırım. Eklenti, sayfadaki tüm linkleri tek listede çıkarır. Kullanımı tek tıklıdır ama etkisi büyüktür. Recon’da bu sana “gözümden kaçmış olabilir” dediğin noktaları gösterir.

Open Multiple URLs recon çıktıları çoğaldığında devreye girer. Elinde URL listesi varsa eklentiye verirsin ve hepsi aynı anda açılır. Hızlıca hangileri canlı, hangileri ilginç karar verirsin. Derinleşme aşamasından önce süzgeç görevi görür.

User-Agent Switcher’ı bazen sadece meraktan kullanırsın. User-agent değiştirip sayfayı yenilersin, farklı bir davranış var mı diye bakarsın. Recon’da bu küçük denemeler bazen beklenmedik farklar gösterir.

Retire.js’i sayfa yüklendikten sonra kontrol ederim. Kullanılan JS kütüphanelerinin versiyonlarını listeler. Recon açısından burada amaç exploit değil, risk haritası çıkarmaktır.

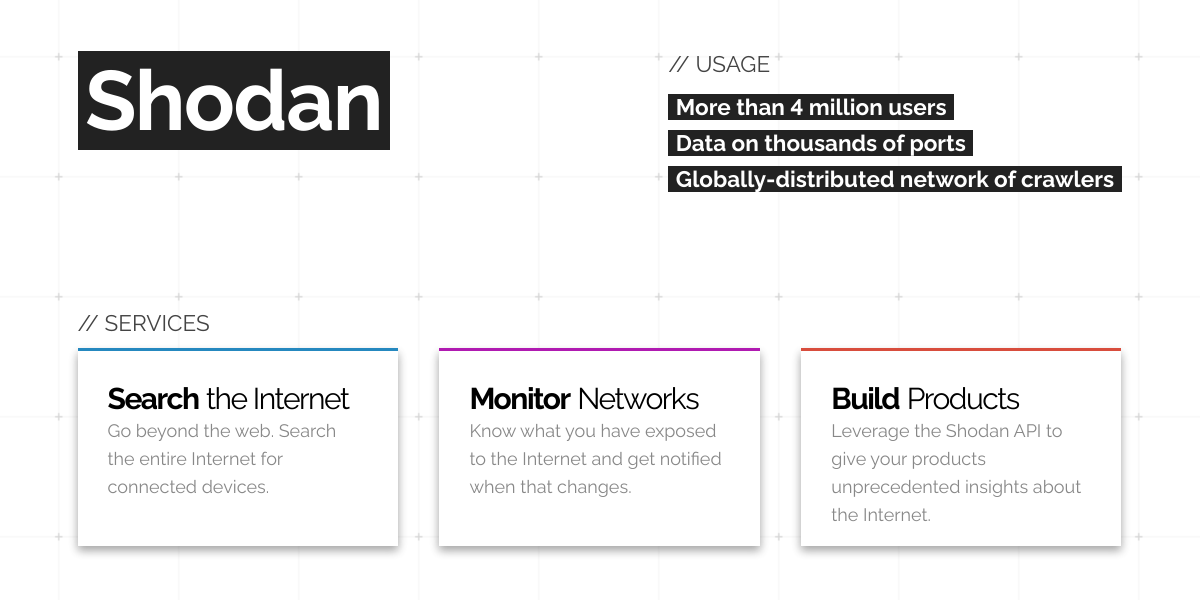

Shodan ise tarayıcı dışına bakmanı sağlar. IP’yi, servisleri, açık portları görürsün. Web testinin sadece tarayıcıdan ibaret olmadığını hatırlatır.

Bu eklentiler tek başına “açık buldurmaz”. Ama doğru sırayla, sakin ve bilinçli kullanıldığında sana nasıl bakman gerektiğini öğretir.

"The quieter you become, the more you are able to hear." — Kali Linux

TruffleHog’u genelde siteyi ilk gezmeye başladığımda arka planda çalıştırırım. Sayfa yüklendikçe frontend kaynaklarını tarar ve dikkat edilmesi gereken string’leri işaretler. Kullanımı da oldukça zahmetsizdir; eklentiyi açıp taramayı başlatırsın, o kendi işini yapar. Recon kültürü açısından TruffleHog şunu öğretir: Her şey açıkta durabilir ama her gördüğün şey otomatik olarak “bulgu” değildir. Ne gördüğünü anlamayı öğrenirsin.

FoxyProxy aslında sessiz bir yardımcıdır. Burp kullanıyorsan mutlaka açık olur ama sürekli düşünmezsin. Kurulumdan sonra Burp proxy’sini eklersin ve sadece hedef sitedeyken aktif edersin. Recon sürecinde bu sana disiplin kazandırır. Her trafiği her yere göndermemeyi, sadece gerektiğinde görünür olmayı öğrenirsin.

Wappalyzer ile siteye ilk girdiğinde küçük bir duraksama yaşarsın. “Bir bakalım bu neymiş” dersin. Eklenti ikonuna tıkladığında kullanılan altyapıyı, framework’leri, bazen CDN’i ve ek servisleri görürsün. Bunu gördükten sonra zihninde bir yol haritası oluşur. Recon burada hızlanır çünkü rastgele değil, bilinçli bakmaya başlarsın. Kullanımı zaten pasiftir, asıl iş kafanda olur.

Temp Mail’i genelde test sürecinin başında açarım ve bir mail adresini kenara koyarım. Register, invite veya reset akışlarını incelerken bu adresi kullanırım. Burada önemli olan hızdan çok temizliktir. Recon’da aynı akışı defalarca denemen gerekebilir, Temp Mail seni bundan yormaz.

Hunter.io’yu açıp siteyi taradığında şirketin dış dünyaya nasıl açıldığını görürsün. Mail formatları, domain yapısı, bazen ekip bilgileri çıkar. Recon kültüründe bu, sistemin teknik olduğu kadar organizasyonel bir yüzü de olduğunu hatırlatır. Kullanımı basittir; eklentiyi açar, taramayı başlatırsın ve çıkanları not alırsın.

HackTools çoğu zaman “hemen bir şey deneyeyim” dediğimde devreye girer. Parametre gördüğünde, input alanına geldiğinde eklentiyi açıp uygun payload grubunu seçersin. Burada önemli olan şu: Payload’ı kopyalamak değil, neden onu seçtiğini bilmektir. Recon aşamasında HackTools, düşünceyi değil tekrar eden işi hızlandırır.

Cookie Editor’ü genelde login olduktan sonra açarım. Uygulama beni nasıl tanıyor, hangi cookie’leri kullanıyor diye bakarım. Kullanımı çok nettir; cookie’leri listeler, istersen değiştirirsin ama recon aşamasında çoğu zaman sadece bakmak yeterlidir. Bu sana uygulamanın kimlik ve yetki modeline dair fikir verir.

WebRTC Disable kurulur ve genelde unutulur. Ama unutulması iyi bir şeydir. VPN kullanırken gerçek IP’nin sızmaması, rahat çalışmanı sağlar. Recon sürecinde kafanı “acaba görünür müyüm” sorusundan kurtarır.

Link Gopher’ı sayfa tamamen yüklendikten sonra çalıştırırım. Eklenti, sayfadaki tüm linkleri tek listede çıkarır. Kullanımı tek tıklıdır ama etkisi büyüktür. Recon’da bu sana “gözümden kaçmış olabilir” dediğin noktaları gösterir.

Open Multiple URLs recon çıktıları çoğaldığında devreye girer. Elinde URL listesi varsa eklentiye verirsin ve hepsi aynı anda açılır. Hızlıca hangileri canlı, hangileri ilginç karar verirsin. Derinleşme aşamasından önce süzgeç görevi görür.

User-Agent Switcher’ı bazen sadece meraktan kullanırsın. User-agent değiştirip sayfayı yenilersin, farklı bir davranış var mı diye bakarsın. Recon’da bu küçük denemeler bazen beklenmedik farklar gösterir.

Retire.js’i sayfa yüklendikten sonra kontrol ederim. Kullanılan JS kütüphanelerinin versiyonlarını listeler. Recon açısından burada amaç exploit değil, risk haritası çıkarmaktır.

Shodan ise tarayıcı dışına bakmanı sağlar. IP’yi, servisleri, açık portları görürsün. Web testinin sadece tarayıcıdan ibaret olmadığını hatırlatır.

Bu eklentiler tek başına “açık buldurmaz”. Ama doğru sırayla, sakin ve bilinçli kullanıldığında sana nasıl bakman gerektiğini öğretir.

"The quieter you become, the more you are able to hear." — Kali Linux

| Araç | Ne İşe Yarar | Resmî / Mağaza Linki | ||

| TruffleHog |

|

Trufflehog-PingPwn - Chrome Web MağazasıDetects potential exposed secrets on web pages.

GitHub - trufflesecurity/trufflehog: Find, verify, and analyze leaked credentialsFind, verify, and analyze leaked credentials. Contribute to trufflesecurity/trufflehog development by creating an account on GitHub.

| ||

| FoxyProxy | Burp gibi proxy’leri hedef bazlı ve kontrollü şekilde yönetmeni sağlar. |

FoxyProxy - Chrome Web MağazasıEasy to use advanced Proxy Management tool for everyone

FoxyProxy - Home | ||

| Wappalyzer |

|

Wappalyzer - Technology profiler - Chrome Web MağazasıIdentify web technologies

Find out what websites are built with - WappalyzerFind out the technology stack of any website. Create lists of websites and contacts by the technologies they use.

| ||

| Temp Mail | Gerçek mail adresini kullanmadan hesap ve akış testleri yapmanı sağlar. |

Temp Mail - Geçici E-posta Hizmeti - Chrome Web MağazasıGeçici tek kullanımlık e-posta adresi. TempMail ile e-postalarınızı spam, botlar ve kimlik avına karşı korumayın.

| ||

| Hunter.io | Bir domain’e ait kurumsal e-posta yapılarını ve public adresleri görmeni sağlar. |

Hunter - Email Finder Extension - Chrome Web MağazasıFind email addresses from anywhere on the web, with just one click.

Find email addresses and send cold emails • HunterHunter is the leading solution to find and verify professional email addresses. Start using Hunter and connect with the people that matter for your business.

| ||

| HackTools | Sık kullanılan test payload’larına ve yardımcı araçlara hızlı erişim sağlar. |

GitHub - LasCC/HackTools: The all-in-one browser extension for offensive security professionals 🛠The all-in-one browser extension for offensive security professionals 🛠 - LasCC/HackTools

| ||

| Cookie Editor | Cookie’leri görüntüleyip düzenleyerek uygulamanın oturum ve kimlik mantığını anlamanı sağlar. |

Cookie Editor - Chrome Web MağazasıA powerful and easy-to-use Cookie Editor.

GitHub - Moustachauve/cookie-editor: A powerful browser extension to create, edit and delete cookiesA powerful browser extension to create, edit and delete cookies - Moustachauve/cookie-editor

| ||

| WebRTC Disable / Control | VPN kullanırken WebRTC kaynaklı gerçek IP sızıntılarını engeller. |

WebRTC Control - Chrome Web MağazasıHave control over WebRTC (disable | enable) and protect your IP address.

| ||

| Link Gopher |

|

Link Gopher - Chrome Web MağazasıExtracts and collates links from web pages

Link GopherLink Gopher is a simple extension to extract links from Firefox or Google Chrome. It extracts all links from web page (including embedded links), sorts them, removes duplicates, and displays them in a new tab for copy and paste into other systems. Also, Link Gopher does the same for unique

| ||

| Open Multiple URLs | Elindeki URL listesini aynı anda açarak hızlı manuel recon yapmanı sağlar. |

| ||

| Retire.js |

|

Retire.JS - Chrome Web MağazasıScanning website for vulnerable js libraries. Icon by studiomx

| ||

| Shodan | Bir sitenin IP, servis ve altyapı tarafındaki dışa açık yüzünü görmeni sağlar. |

Shodan - Chrome Web MağazasıThe Shodan plugin tells you where the website is hosted (country, city), who owns the IP and what other services/ ports are open.

ShodanSearch engine of Internet-connected devices. Create a free account to get started.

| ||

| User-Agent Switcher | Farklı cihaz ve bot user-agent’leriyle uygulamanın davranışını gözlemlemeni sağlar. |

User-Agent Switcher for Chrome - Chrome Web MağazasıSpoofs & Mimics User-Agent strings.

|