- Katılım

- 2 Ocak 2026

- Mesajlar

- 17

- Tepkime puanı

- 26

- Puan

- 13

# [REPORT] :: HackTheBox - Secret Pictures Writeup

> **SYSTEM STATUS:** COMPROMISED

> **MISSION TYPE:** MALWARE ANALYSIS & FORENSICS

> **OPERATOR:** omertugrulbayram

---

### 1. // INITIAL RECONNAISSANCE (İLK TEMAS)

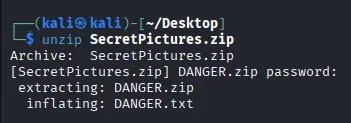

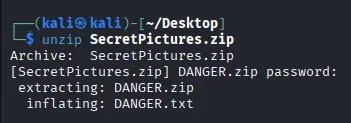

CTF'in başlangıcında HTB tarafından sağlanan şifreli zip dosyasını indirdim. HackTheBox otomatik olarak kendi zip dosyalarının şifresini zaten veriyor, Unzip işlemi yapalım.

Dosyanın içerisinden DANGER.zip ve DANGER.txt çıktı, DANGER.txt dosyasını okuyalım.

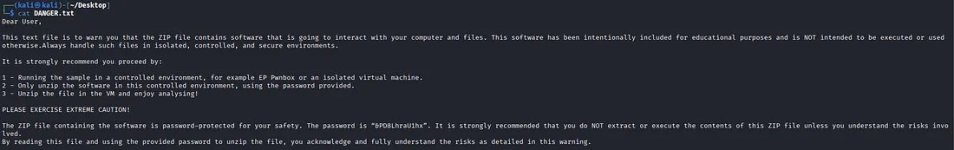

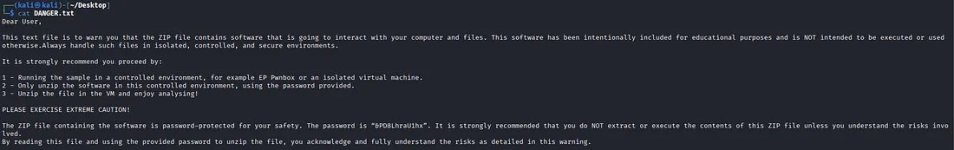

Evet burada bize bir uyarı yapıyor, dosyayı kesinlikle kendi bilgisayarımızda açmamamız gerektiğini söylüyor. Kendi şifreyi vermiş zaten DANGER.zip dosyasını verdiği şifre ile zipten çıkartacağız.

* **Zip Şifresi:** `hacktheblue`

* **DANGER.zip Şifresi:** `&PD8LhraU1hx`

> [!CAUTION]

> **CRITICAL WARNING:** `DANGER.txt` içerisinde dosyanın host makinede açılmaması gerektiği bildirilmiştir. Analiz izole ortamda (Sandbox) yürütülmektedir.

---

### 2. // STATIC ANALYSIS & FINGERPRINTING

Binary dosyanın kimlik tespiti ve teknik özellikleri aşağıda raporlanmıştır.

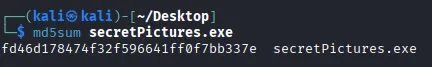

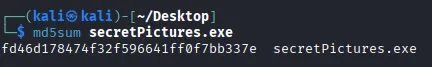

**[TASK 01] :: MD5 Hash Verification**

Dosyanın parmak izi `md5sum` ile doğrulanmıştır.

* **Cevap (MD5):** `fd46d178474f32f596641ff0f7bb337e`

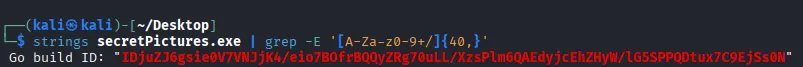

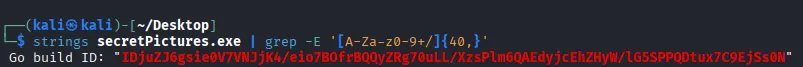

**[TASK 02] :: Compiler & Language Detection**

İlk incelemede PyInstaller şüphesi oluşsa da, `strings` ve `binwalk` analizi sonucunda binary içerisinde Go çalışma zamanı (runtime) kütüphaneleri tespit edilmiştir.

* **Cevap (Dil):** `GOLANG`

---

### 3. // BEHAVIORAL ANALYSIS (DAVRANIŞSAL ANALİZ)

Zararlı yazılımın sistem üzerindeki yayılma ve gizlenme mekanizmaları analiz edilmiştir.

**[TASK 03] :: Replication Path**

Zararlı yazılım, sistem üzerinde gizlenmek amacıyla kendini özel bir dizine kopyalamaktadır.

* **Cevap (Dizin):** `Systemlogs`

**[TASK 04] :: Persistence Mechanism**

Malware, sistem yeniden başlatıldığında otomatik çalışmak (Persistence) için kayıt defterine (Registry) müdahale etmektedir.

* **Cevap (Registry Key):** `HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\HealthCheck`

---

### 4. // NETWORK & EXFILTRATION (SIZDIRMA PROTOKOLÜ)

Zararlının dış dünya (C2 Server) ile olan tüm bağlantı detayları deşifre edildi.

**[TASK 05] :: C2 Connection**

Binary içerisindeki string analizinde tespit edilen komuta kontrol domaini: …unknown Go typefor sliceexplicit tag has no childinvalid object identifierhttp://malware.invalid.comreflect.Value.CanInterface... bu satırda bize zaten domaini vermişti

* **Cevap:** `malware.invalid.com`

**[TASK 06] :: Drive Analysis API**

Zararlı, kurbanın sistemindeki sürücü türlerini kontrol etmek için belirli bir Windows API'sini çağırmaktadır. Bunun cevabını recon yaparken binwalk çıktımızda ve yine strings analizimizde bulmuştuk aslında; …FindFirstFileW, DeleteService, RegEnumKeyExW, RegOpenKeyExW, StartServiceW, CertOpenStore, GetIfEntry2Ex, FindNextFileW, FindResourceW, **GetDriveTypeW**, MapViewOfFile, Module32NextW… burada GetDriveType olan taraf.

* **Cevap (API):** `GetDriveType`

**[TASK 07] :: Periodic Execution**

Go standart kütüphanesini kullanarak periyodik çalışma sağlayan fonksiyon tespit edilmiştir. …UnsubscribeServiceChangeNotifications, **non-positive interval for NewTicker**, network dropped connection on reset…

* **Cevap (Function):** `NewTicker`

---

### 5. // DATA DECODING & EXFILTRATION

Zararlının sunucuya gönderdiği veri paketlerinin yapısı incelenmiştir.

**[TASK 08] :: Encryption Technique**

Sunucudan gelen yanıtları çözmek ve verileri encode etmek için kullanılan teknik:

evet buralarda bize aslında net bir şekilde zaten söylüyor.

* **Cevap:** `base64`

**[TASK 09] :: POST Parameters**

Sunucuya iletilen POST isteği içerisindeki veri alanları (alan adları):

* **Cevap:** `name,version`

---

### 6. // MISSION SUMMARY

Secret Pictures operasyonu başarıyla tamamlanmıştır. Zararlı yazılımın Go diliyle yazıldığı, kalıcılık sağlamak için registry manipülasyonu yaptığı ve verileri base64 ile encode ederek `malware.invalid.com` adresine sızdırdığı doğrulanmıştır.

> **SYSTEM STATUS:** COMPROMISED

> **MISSION TYPE:** MALWARE ANALYSIS & FORENSICS

> **OPERATOR:** omertugrulbayram

---

### 1. // INITIAL RECONNAISSANCE (İLK TEMAS)

CTF'in başlangıcında HTB tarafından sağlanan şifreli zip dosyasını indirdim. HackTheBox otomatik olarak kendi zip dosyalarının şifresini zaten veriyor, Unzip işlemi yapalım.

Dosyanın içerisinden DANGER.zip ve DANGER.txt çıktı, DANGER.txt dosyasını okuyalım.

Evet burada bize bir uyarı yapıyor, dosyayı kesinlikle kendi bilgisayarımızda açmamamız gerektiğini söylüyor. Kendi şifreyi vermiş zaten DANGER.zip dosyasını verdiği şifre ile zipten çıkartacağız.

* **Zip Şifresi:** `hacktheblue`

* **DANGER.zip Şifresi:** `&PD8LhraU1hx`

> [!CAUTION]

> **CRITICAL WARNING:** `DANGER.txt` içerisinde dosyanın host makinede açılmaması gerektiği bildirilmiştir. Analiz izole ortamda (Sandbox) yürütülmektedir.

---

### 2. // STATIC ANALYSIS & FINGERPRINTING

Binary dosyanın kimlik tespiti ve teknik özellikleri aşağıda raporlanmıştır.

**[TASK 01] :: MD5 Hash Verification**

Dosyanın parmak izi `md5sum` ile doğrulanmıştır.

* **Cevap (MD5):** `fd46d178474f32f596641ff0f7bb337e`

**[TASK 02] :: Compiler & Language Detection**

İlk incelemede PyInstaller şüphesi oluşsa da, `strings` ve `binwalk` analizi sonucunda binary içerisinde Go çalışma zamanı (runtime) kütüphaneleri tespit edilmiştir.

* **Cevap (Dil):** `GOLANG`

---

### 3. // BEHAVIORAL ANALYSIS (DAVRANIŞSAL ANALİZ)

Zararlı yazılımın sistem üzerindeki yayılma ve gizlenme mekanizmaları analiz edilmiştir.

**[TASK 03] :: Replication Path**

Zararlı yazılım, sistem üzerinde gizlenmek amacıyla kendini özel bir dizine kopyalamaktadır.

* **Cevap (Dizin):** `Systemlogs`

**[TASK 04] :: Persistence Mechanism**

Malware, sistem yeniden başlatıldığında otomatik çalışmak (Persistence) için kayıt defterine (Registry) müdahale etmektedir.

* **Cevap (Registry Key):** `HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\HealthCheck`

---

### 4. // NETWORK & EXFILTRATION (SIZDIRMA PROTOKOLÜ)

Zararlının dış dünya (C2 Server) ile olan tüm bağlantı detayları deşifre edildi.

**[TASK 05] :: C2 Connection**

Binary içerisindeki string analizinde tespit edilen komuta kontrol domaini: …unknown Go typefor sliceexplicit tag has no childinvalid object identifierhttp://malware.invalid.comreflect.Value.CanInterface... bu satırda bize zaten domaini vermişti

* **Cevap:** `malware.invalid.com`

**[TASK 06] :: Drive Analysis API**

Zararlı, kurbanın sistemindeki sürücü türlerini kontrol etmek için belirli bir Windows API'sini çağırmaktadır. Bunun cevabını recon yaparken binwalk çıktımızda ve yine strings analizimizde bulmuştuk aslında; …FindFirstFileW, DeleteService, RegEnumKeyExW, RegOpenKeyExW, StartServiceW, CertOpenStore, GetIfEntry2Ex, FindNextFileW, FindResourceW, **GetDriveTypeW**, MapViewOfFile, Module32NextW… burada GetDriveType olan taraf.

* **Cevap (API):** `GetDriveType`

**[TASK 07] :: Periodic Execution**

Go standart kütüphanesini kullanarak periyodik çalışma sağlayan fonksiyon tespit edilmiştir. …UnsubscribeServiceChangeNotifications, **non-positive interval for NewTicker**, network dropped connection on reset…

* **Cevap (Function):** `NewTicker`

---

### 5. // DATA DECODING & EXFILTRATION

Zararlının sunucuya gönderdiği veri paketlerinin yapısı incelenmiştir.

**[TASK 08] :: Encryption Technique**

Sunucudan gelen yanıtları çözmek ve verileri encode etmek için kullanılan teknik:

…3100557 0x2F4F8D **Base64 standard index table**… …illegal base64 data at input byte… …encoding alphabet includes duplicate symbols… evet buralarda bize aslında net bir şekilde zaten söylüyor.

* **Cevap:** `base64`

**[TASK 09] :: POST Parameters**

Sunucuya iletilen POST isteği içerisindeki veri alanları (alan adları):

* **Cevap:** `name,version`

---

### 6. // MISSION SUMMARY

Secret Pictures operasyonu başarıyla tamamlanmıştır. Zararlı yazılımın Go diliyle yazıldığı, kalıcılık sağlamak için registry manipülasyonu yaptığı ve verileri base64 ile encode ederek `malware.invalid.com` adresine sızdırdığı doğrulanmıştır.